MovableTypeの脆弱性(攻撃を受けちゃった

MovableTypeの脆弱性を利用した攻撃を受けていました。

気付いた切っ掛けは、たまたま見たGoogle Search Condoleからのレポート。最初、指摘された内容と実際に表示できているものとを比べて何に問題があるのか分かりませんでした。しばらくして再びレポートが届きこれは変だとサイトルートを確認したら、有るべきものが無く、存在しないはずのものが有る状態でした。

Google search consoleからのメールレポートが数件

このとき確認したのはブラウザで表示上に問題が無いか、パンくずリストについてはテンプレートに問題が無いか等でダッシュボードの「セキュリティアップデート」には目を止めていませんでした。

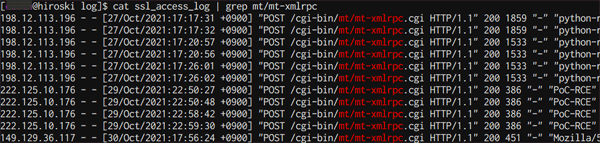

アクセスログから攻撃(ノック)が始まったのは10月27日、セキュリティアップデートが公開されたのが10月20日だったのでこまめにチェックしていれば未然に防げていた可能性はありました。

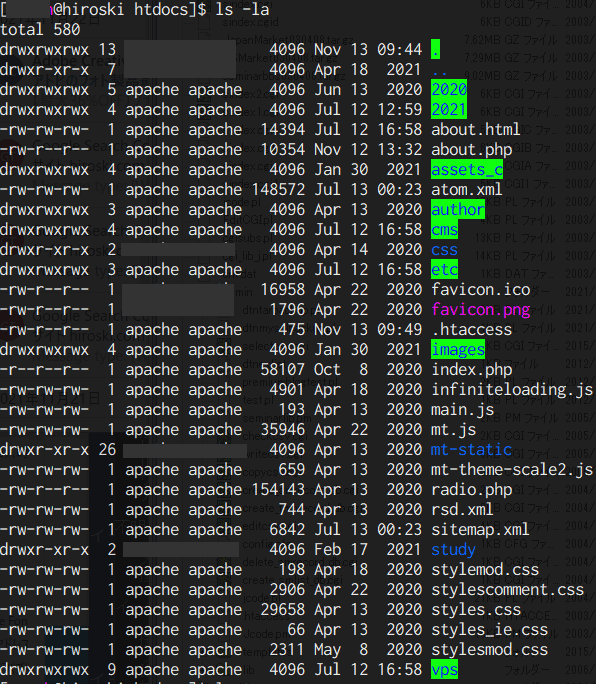

ようやくサイトルートの状態を確認したのは11月25日の日付が変わる前。

有るべきもの(index.html)が無く、存在しないもの(index.phpや.htaccess)が有りました。index.phpは昨年の日付に加工されていて、一見おかしくないように見せてます。他にabout.php radio.php .htaccess study(ディレクトリ)が追加されていました。

改ざんの主は、.htaccessとindex.phpの設置のようです。index.phpはindex.htmlを複製し先頭にphpコードが埋め込まれていました。直接アクセスするとクリスマスギフトを売るECサイト風なものが中途半端に表示(CSSが効いておらずテキストだけ)されてきました。

改ざん(設置)は他にも幾つか存在し、mt-static下やmt下にも及んでいました。

これらは、find -name *.php 、find -name .htaccess で探して削除。MovableType下はphpコードを含むので再設置し正常な状態に戻った(はず)です。

これ以外に30GB程の保守的なサイトがあるのだけど...MovableType6.3でやっぱり脆弱性の対象...なのね。とりあえずmt-xmlrpc.cgiを無効にして...

フォローしませんか?

コメント